Wciąż nie wiadomo, jak udało się zlikwidować SilkRoad

9 października 2013, 11:34Zamknięcie podziemnego serwisu SilkRoad stało się przyczynkiem do wielu spekulacji dotyczących sposobu, w jaki amerykańskie organa ścigania były w stanie zidentyfikować serwer, z którym można było połączyć się wyłącznie za pomocą protokołu Tor.

VIRGO rozpoczyna zbieranie danych w kampanii obserwacyjnej O2

2 sierpnia 2017, 08:08W dniu pierwszego sierpnia 2017 roku europejski detektor VIRGO oficjalnie dołączył do kampanii obserwacyjnej O2 (Observational Run 2), rozpoczynając zbieranie danych wspólnie z dwoma amerykańskimi detektorami LIGO. To ważne osiągnięcie dokonane przez konsorcjum VIRGO jest wynikiem wieloletniego programu modernizacji detektora VIRGO

Polscy studenci na kwarantannie. Zwycięzcy zawodów łazików marsjańskich wycofali się z ERC 2020

7 września 2020, 12:04Drużyna Impuls z Politechniki Świętokrzyskiej, która zwyciężyła dwie ostatnie edycje organizowanych od 2014 r. Europejskich Zawodów Łazików Marsjańskich (ERC), wycofała się z tegorocznej rywalizacji. Dwóch członków zespołu zostało bowiem skierowanych na kwarantannę.

Większość zabija 1 osobę, by ocalić 5

2 grudnia 2011, 07:00Wyobraźmy sobie następującą sytuację. Zgubiony wagon towarowy pędzi na pięciu ludzi, którzy nie mają jak uciec. Bohater historii może jednak zmienić bieg wydarzeń i wagonu, kierując go na tor, gdzie znajduje się tylko jedna osoba. Okazuje się, że mając taki wybór, ok. 90% badanych poświęci jednostkę dla grupy.

Ditlenek tytanu bohaterem pierwszych badań IFJ PAN na krakowskim synchrotronie

2 kwietnia 2021, 10:54Ditlenek tytanu jest dziś praktycznie wszechobecny, co wcale nie oznacza, że ludzkość poznała już jego wszystkie właściwości. Realizująca projekt badawczy na synchrotronie SOLARIS grupa naukowców z Instytutu Fizyki Jądrowej Polskiej Akademii Nauk zdołała rzucić nieco światła na szczegóły procesów utleniania zewnętrznych warstw próbek tytanowych oraz związane z nimi zmiany w strukturze elektronowej tego materiału.

Jak zbudować najdokładniejszy zegar świata?

20 marca 2012, 13:41Grupa naukowców położyła fundamenty pod skonstruowanie niezwykle dokładnego zegara atomowego. Zegara, który może pomylić się o 1/10 sekundy w ciągu 14 miliardów lat.

TOR nie uchronił handlarzy narkotykami

17 kwietnia 2012, 12:12Wykorzystywanie sieci TOR nie uchroniło handlarzy narkotykami przed namierzeniem i aresztowaniem przez władze. Dwuletnie śledztwo prowadzone przez agentów amerykańskiej Drug Enforcement Administration (DEA) doprowadziło do rozbicia sklepu „The Farmer’s Market“

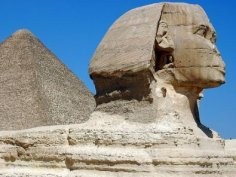

Niezwykły posąg z północy Izraela

10 lipca 2013, 12:25Naukowcy próbują dowiedzieć się, w jaki sposób fragmenty sfinksa poświęconego jednemu z faraonów trafiły do Izraela. Na północy kraju wykopano fragmenty posągu dedykowanego Mykerinosowi. Faraon władał Egiptem około 2500 roku p.n.e. Jest twórcą najmniejszej z trzech wielkich piramid w Gizie, w której spoczął

Przestępcy zainteresowani Torem

7 marca 2014, 12:14Zdaniem ekspertów z firmy Kaspersky Lab sieci Tor grozi zalanie przez cyberprzestępców. Tor zapewnia sporą anonimowość, dlatego od dawna wykorzystywany był również w celu ukrycia nielegalnej działalności. Jednak w ciągu ostatniego roku zainteresowanie Torem ze strony świata przestępczego wyraźnie wzrosło

Ataki na MS Office to dopiero początek?

31 marca 2014, 10:48Użytkownicy MS Worda i Excela stali się celem ataków nowej zaawansowanej rodziny szkodliwego kodu o nazwie Crigent. Szkodniki te trafiają na komputer użytkownika jako zainfekowane pliki Worda lub Excela. Mogą być one wgrane przez inny szkodliwy kod lub też pobrane przez ofiarę. Gdy zostaną otwarte pobierają dwa dodatkowe fragmenty kodu z dwóch znanych serwisów zapewniających anonimowość: Tor i Polipo - informuje Alvin John Nieto z firmy Trend Micro

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 9 …